Entregabilidad

¿Qué es el qrishing? El aumento de los ataques de phishing mediante códigos QR

La última amenaza de ciberseguridad para los destinatarios de emails implica el uso creativo de códigos QR maliciosos. Descubre cómo proteger tu marca y a tus suscriptores de los ataques de phishing a través de códigos QR falsos.

Los códigos QR (del inglés, Quick Response Codes, o códigos de respuesta rápida) se han convertido en una parte omnipresente de nuestras vidas digitales desde la pandemia, ofreciendo una forma rápida y cómoda de acceder a la información. Sólo tienes que pasar el teléfono por encima de un código de barras bidimensional, pulsar el enlace generado y listo.

Sin embargo, esta tecnología aparentemente inofensiva se ha convertido en una nueva arma en el arsenal de los ciberdelincuentes. El qrishing, término con el que se conoce a las ciberestafas facilitadas por el uso de códigos QR, va en aumento y es esencial comprender esta creciente amenaza si quieres protegerte a ti mismo y a tus suscriptores.

En este post, veremos más de cerca el qrishing, explicaremos cómo funciona y, lo que es más importante, cómo protegerte de estos ataques.

Tabla de contenidos

Autenticación de emails

2FA (Autenticación en dos fases)

Formación y concienciación

Instalar software antivirus

¿Qué es el phishing?

Si no conoces el término, el phishing es un tipo de ciberdelito de ingeniería social en el que los hackers intentan engañarte para que facilites datos personales en internet. Se hacen pasar por alguien que conoces o en quien confías, como un banco o una empresa reconocida, y se ponen en contacto contigo por email (email spoofing) o SMS (smishing). Estos mensajes suelen intentar asustarte o ilusionarte con promesas de dinero o premios.

Si haces clic en el enlace o abres el archivo adjunto en el mensaje, probablemente te lleve a una página web falsa o te lleve a descargar accidentalmente malware. ¿Su objetivo? Robar tus contraseñas, números de tarjeta de crédito u otra información importante.

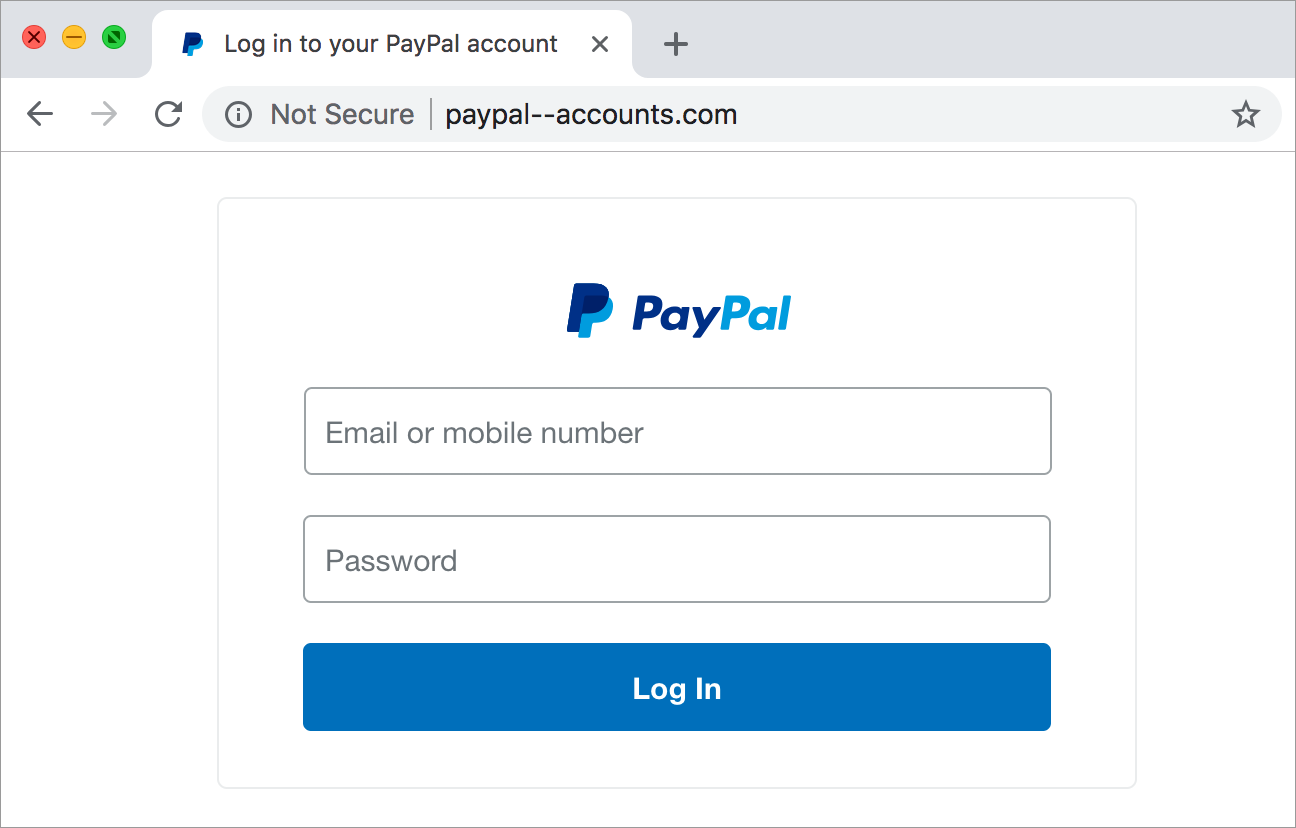

Un ejemplo de un ataque de suplantación de identidad por email en el que los ciberdelincuentes enviaron a destinatarios desprevenidos a esta página web de phishing que imita la página de inicio de sesión real de PayPal. Aunque esa URL parece un poco sospechosa, ¿verdad?

¿Qué es el qrishing?

El qrishing o quishing (proveniente de unir QR y phishing) es un nuevo tipo de estafa con un nuevo giro. En lugar de hacer clic en el enlace de un email, te engañan para que escanees un código QR. Este código, al ser escaneado, te lleva a una web falsa diseñada para robar tu información personal de contacto.

Como los códigos QR han sido hasta ahora relativamente inofensivos (se utilizan para abrir el menú de tu bar local, ¿verdad?) mucha gente ha caído en los ataques de quishing. Así que, la próxima vez que veas un código QR en un correo electrónico, piénsatelo dos veces antes de escanearlo con tu teléfono.

¿Cómo funciona el qrishing?

He aquí un rápido repaso de cómo los ciberdelincuentes están preparando ciberataques mediante el escaneo de códigos QR:

Creación de un código QR malicioso: El atacante crea un código QR que, al ser escaneado, suele conducir a una web maliciosa diseñada para robar credenciales, descargar malware o recopilar información personal.

Distribución del código QR: A continuación, se distribuirá por diversos medios, como emails, mensajes de texto, redes sociales, carteles físicos o folletos.

Atraer a las víctimas: Después, el atacante atrae a las víctimas desprevenidas para que escaneen el código QR con promesas de descuentos, artículos gratuitos, notificaciones urgentes o solicitudes de verificación.

Comienza el ataque: Una vez escaneado el código QR, la víctima llega a un sitio web fraudulento que puede parecer legítimo y se le solicita información sensible como credenciales de inicio de sesión, números de tarjeta de crédito o datos de identificación personal. Otra posibilidad es que el código QR provoque la descarga de malware en el dispositivo de la víctima.

Robo de datos o compromiso del dispositivo: Si la víctima introduce su información en la web de phishing, el atacante recopila estos datos y puede utilizarlos para el robo de su identidad, fraude financiero o ataques posteriores. Si se descarga malware, el atacante obtiene acceso al dispositivo de la víctima, lo que puede dar lugar a una violaci�ón de datos o a una mayor explotación.

Explotación: La información robada se utiliza después para diversos fines maliciosos, como transacciones no autorizadas, usurpación de identidad o venta en la dark web.

En el caso concreto de España, esta nueva modalidad de ciberestafa no ha tenido tanta incidencia en el mundo del email todavía, pero sí que se han visto ejemplos de pegatinas con códigos QR falsos puestas en bares y restaurantes. Otra variante ha consistido en la falsificación de multas de aparcamiento en ciudades con parquímetros, como Madrid, para obtener datos bancarios y/o pagos fraudulentos.

Cómo evitar el phishing con códigos QR

La buena noticia es que hay formas de combatir estos nuevos y avanzados ataques de phishing y, con suerte, restaurar la reputación de los códigos QR. La más obvia, por supuesto, es no escanear códigos QR recibidos por email (especialmente de fuentes que no reconozcas). Sinceramente, ¿cuándo fue la última vez que recibiste un código QR legítimo por correo?

Además, seguramente querrás proteger tus datos (y la reputación de tu marca). Aquí tienes algunas buenas prácticas que debes seguir:

Autenticación de emails

Sin duda, la mejor forma de proteger tu marca de los ataques de quishing es implantar protocolos de autenticación de emails. Estos protocolos trabajan conjuntamente para verificar la autenticidad de los remitentes de correo, garantizando que los mensajes proceden de fuentes legítimas. Esto impide que los ciberdelincuentes suplanten la dirección de email de tu marca para distribuir contenido malicioso, como enlaces de phishing o códigos QR que llevan a webs maliciosas.

Los tres protocolos principales de autenticación del email son:

SPF (Sender Policy Framework).

DKIM (DomainKeys Identified Mail).

DMARC (Domain-based Message Authentication, Reporting, and Conformance).

Si quieres saber cómo implantar los protocolos de autenticación de email recomendados para proteger tu marca de ciberestafas, sigue nuestra guía detallada sobre la autenticación de dominios con SPF y DKIM.

2FA (Autenticación en dos fases)

El 2FA es otra medida de seguridad sólida que mejora significativamente la protección de tu marca contra los ataques de phishing con código QR. Esencialmente, funciona exigiendo una capa adicional de verificación más allá de una simple contraseña (dos factores), lo que hace exponencialmente más difícil que los agentes malintencionados obtengan acceso no autorizado a información sensible.

Así, aunque un ciberdelincuente consiga la contraseña de un compañero, no podrá acceder a dicha cuenta sin una autenticación multifactor (normalmente un código enviado a un dispositivo de confianza). Esto evita eficazmente los inicios de sesión no autorizados y protege los datos de tus clientes.

Formación y concienciación

Hay algunas señales claras de que un email procede de un agente malintencionado que puedes enseñar a tu equipo a tener en cuenta. Por ejemplo, al inspeccionar un enlace sospechoso generado a partir de un código QR, comprueba siempre la URL. ¿Contiene algún error ortográfico? ¿Hay errores gramaticales o un espaciado extraño? ¿Parece una URL legítima de una marca reconocida?

Además, si el email te insta a actuar inmediatamente o está plagado de palabras normalmente asociadas con el spam, también podría ser señal de un intento malicioso para robar datos. Así que, de nuevo, asegúrate de formar a tu equipo para que esté alerta antes de interactuar con cualquier correo electrónico sospechoso.

Instalar software antivirus

Como su nombre indica, los programas antivirus pueden identificar y bloquear archivos adjuntos, descargas y enlaces maliciosos que suelen utilizarse para distribuir ciberestafas. Así, en el desafortunado caso de que un compañero sea víctima de un ataque, los programas antivirus actúan como esa segunda línea de defensa, impidiendo el acceso no autorizado a información sensible.

Además, el software antivirus ayuda a contener la propagación de malware o ransomware si el dispositivo de un miembro del equipo se infecta tras un ataque de quishing. Lo que, de nuevo, minimiza el riesgo de que haya una brecha en la seguridad de los datos.

Lee cómo nuestra empresa hermana, Sinch Mailgun, pudo frustrar un ataque de phishing a gran escala contra sus empleados el verano pasado. Hay muchos consejos que puedes utilizar para proteger mejor los datos de tu empresa.

Ataques de phishing con códigos QR

Siempre intentamos decirnos a nosotros mismos "a mí no me pasará", ¿verdad? Aunque no estamos criticando tu optimismo, es preferible esperar lo mejor y planificar para lo peor. Sólo hay que preguntarle al Ministerio de Finanzas chino...

En noviembre de 2022, el gobierno chino fue víctima de un ataque a gran escala de suplantación de identidad por email. Los atacantes, imitando al gobierno, enviaron un correo electrónico de forma masiva que contenía un documento adjunto de Microsoft Word:

El cuerpo del texto se traduce al español a algo así como "¡Por favor, haz clic en el archivo adjunto para ver la notificación del Ministerio de Hacienda sobre la solicitud de subsidios laborales personales en el cuarto trimestre de 2022!".

El documento afirma que los destinatarios tienen derecho a una subvención del gobierno. Los atacantes sugieren que la gente debe actuar con rapidez para seguir teniendo derecho al dinero, citando a varias instituciones y figuras en el campo de la seguridad para legitimar aún más la estafa. Observa cómo cumple todos los requisitos de un email de phishing clásico: sensación de urgencia, recompensa económica y autoridad.

Para recibir el dinero, se pide a los destinatarios que abran el documento de Word y escaneen un código QR insertado en el mismo:

Observa cómo el código QR se parece mucho al emblema oficial de la República Popular China para legitimar la estafa.

El código QR redirige a las víctimas a una web que reafirma lo que se indica en el documento de Word. Tras hacer clic en un CTA, las víctimas pueden iniciar su solicitud de subvención. Por supuesto, para recibir el dinero hay una pequeña pega: debes introducir los datos de tu cuenta bancaria.

Al conseguir que los usuarios cambien a un dispositivo móvil, los atacantes pueden eludir muchas de las medidas de seguridad establecidas en un ordenador portátil convencional suministrado por la empresa.

Los atacantes tienen ahora toda la información que necesitan para realizar transacciones fraudulentas en nombre de la víctima.

Aumenta la seguridad de tus emails con Sinch Mailjet

En Sinch, la autenticación del email siempre ocupa un lugar central en todas nuestras soluciones de correo electrónico. Trabajamos constantemente para que los remitentes tengan las herramientas y el asesoramiento necesarios para ganarse la confianza de su audiencia, proteger la reputación de su marca y reforzar la seguridad de sus emails.