Entregabilidad

Email spoofing o suplantación de email: Cómo consiguen hacerse pasar por tu marca

La suplantación de email o email spoofing no es cosa de broma. Descubre cómo hacen los estafadores para hacerse pasar por tu empresa y cómo proteger a tus suscriptores y la reputación de tu marca.

Las imitaciones de famosos a veces hacen gracia, como cuando uno pone la voz del padrino, Corleone, para hacer “una oferta que no podrás rechazar”. Pero cuando un agente malintencionado se hace pasar por tu marca mediante suplantación de email, poca broma.

Como el correo electrónico es un canal de comunicación muy personal y en el que confiamos, también es un apetitoso caladero para los cibercriminales. Se calcula que el 91 % de los ciberataques comienzan con un ataque de phishing por email. A nivel global, la ciberdelincuencia le costó al mundo 6900 millones de dólares el año pasado. Por suerte, hay una serie de medidas que, como marca, puedes tomar para protegeros a ti y a tus destinatarios frente a estos timadores.

Poca gente controla tanto de cómo poner freno a los malhechores como el equipo de Sinch Email que protege las plataformas de Sinch Mailgun y Sinch Mailjet. Mailgun ha publicado una guía sobre seguridad y cumplimiento de la normativa en los emails para ayudar a los remitentes a entender cómo abordar amenazas como el email spoofing.

A modo de resumen, hemos reunido aquí consejos para identificar estos intentos de phishing y evitar que los emails falsos acaben llegando a la bandeja de entrada.

Tabla de contenidos

Cómo funciona la suplantación de correos electrónicos

1. Utiliza una autenticación de emails sólida

2. Protege y actualiza tus credenciales SMTP y tus claves de API

3. Utiliza autenticación multifactor

4. Forma a los empleados y suscriptores sobre los riesgos

¿Qué es un ataque de email spoofing o de suplantación de email?

La suplantación de email, o email spoofing, es una forma de phishing en la que un estafador envía emails falsificados diseñados para que el destinatario piense que se los ha mandado una marca reconocida y de fiar.

El objetivo es hacerse con credenciales de cuentas, información personal y otros datos con los que el ciberdelincuente puede cometer fechorías, como un robo de identidad. Estos correos electrónicos fraudulentos además pueden contener archivos adjuntos que contengan malware o ransomware, que se instala en el dispositivo de la víctima.

En este sentido también se habla de “suplantación de dominio” (del inglés, "domain spoofing"), ya que este tipo de delincuentes suelen hacer imitaciones de dominios de envío y sitios web legítimos.

Además del email spoofing, existen otros tipos de spoofing como: la suplantación web; la suplantación de SMS (o smishing); el spoofing por llamada telefónica (o vishing), donde además puede darse suplantación del número de teléfono (o caller ID spoofing); la suplantación de direcciones IP y la suplantación de DNS.

Cómo funciona la suplantación de correos electrónicos

El destinatario recibe un email malicioso en el que se le urge a que haga clic en un enlace que le lleva a una página web fraudulenta, diseñada para que parezca auténtica. Estas páginas web falsas a menudo son imitaciones muy convincentes de las páginas de inicio de sesión, y la víctima, que no desconfía, introduce las credenciales de su cuenta.

Los cibercriminales también pueden intentar persuadir al destinatario para que revele otros datos confidenciales o información sensible, como datos de su cuenta bancaria o su número de tarjeta de crédito.

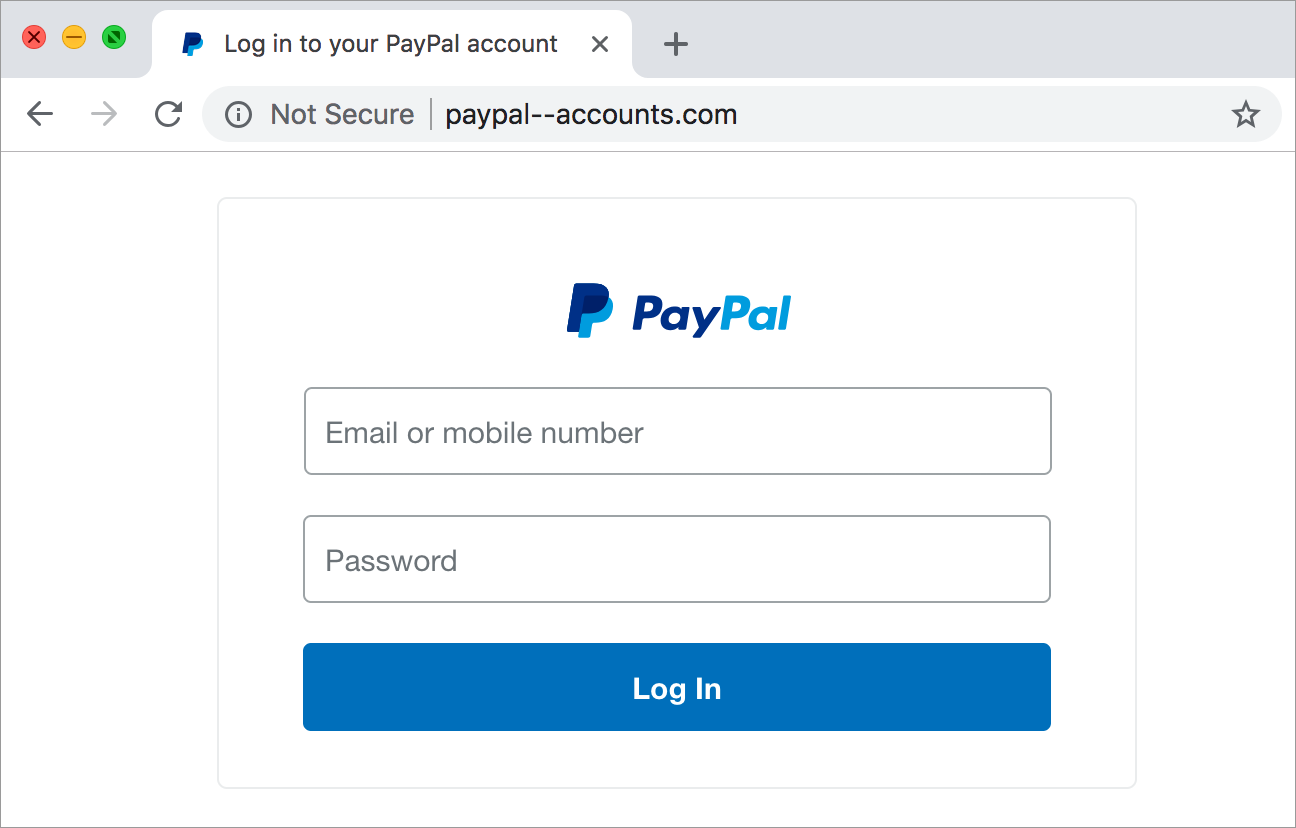

Aquí tienes, por ejemplo, una página de inicio de sesión de PayPal falsa. Parece difícil distinguir el diseño de esta página del de la verdadera de PayPal. Pero si miras más detenidamente la URL de la barra de direcciones, verás que ese guion duplicado resulta un tanto sospechoso: aquí hay cibergato encerrado. Lo único es que este tipo de detalles son fáciles de pasar por alto.

Página de inicio de sesión de PayPal falsa que suplanta su marca

Un ciberestafador no necesita más que un par de herramientas de diseño básicas y tu logotipo. Con eso, resulta muy fácil hacer una imitación de tu marca y engañar a tus clientes o empleados. Y sí, a estos últimos no hay que olvidarlos: también debería preocuparte el impacto negativo de este tipo de ataques de spoofing dentro de tu organización.

Mailgun consiguió frustrar un ataque de phishing por SMS en el que intentaron suplantar una de las marcas que proporciona un servicio que utiliza todo el mundo dentro de la empresa. Por desgracia, otras organizaciones no siempre están tan atentas con la ciberseguridad.

Muchas veces, en el email falso aparece un nombre de remitente o de dominio que es muy parecido al de tu marca, pero no igual. Por ejemplo, puede llevar guiones donde normalmente no los hay (mail-jet.com).

Sin embargo, si un ciberdelincuente es capaz de hackear tus contraseñas SMTP o acceder a tus claves de API secretas, entonces puede enviar correos exactamente como si los mandase tu marca. En este caso, básicamente lo que habría hecho es adueñarse de tu programa de email, y esto puede suponer una verdadera catástrofe.

¿Qué marcas tienden a ser víctimas de spoofing más a menudo?

Hay marcas que tienen el triste honor de ser los objetivos favoritos de los suplantadores. El podio lo ocupan LinkedIn y Microsoft, pero también son objeto frecuente del spoofing de correo electrónico:

Empresas de tecnofinanzas y criptomonedas.

Entidades bancarias, como Santander o BBVA.

Empresas de comercio electrónico, como Amazon.

Compañías de envíos y logística, como DHL, Fedex o Correos (en España).

Redes sociales, como Facebook o Tinder.

Marcas de software como servicio (SaaS).

¿Y qué tienen en común todos estos tipos de marcas, tan distintos entre sí? Que todas ellas envían mucho correo transaccional.

Confirmaciones de pedidos, restablecimientos de contraseñas, facturas, mensajes de creación de cuenta… Este tipo de comunicaciones son muchas veces lo que utilizan los suplantadores, porque en ellas se trata justo la clase de información confidencial que los estafadores quieren.

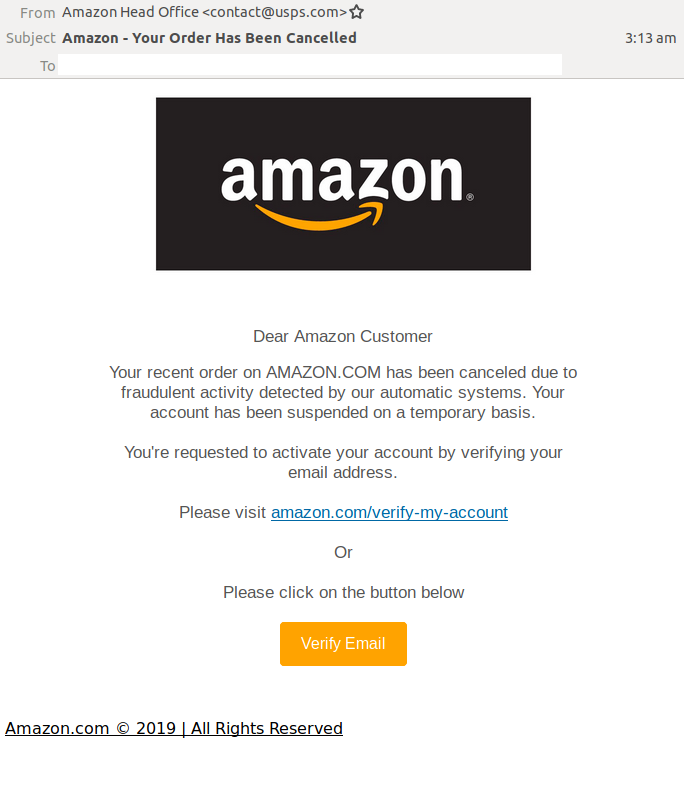

Un ejemplo de suplantación de marca de Amazon

En el email falso de Amazon hay unos cuantos síntomas que nos indican que estamos ante un intento de phishing:

Nombre del remitente: “Amazon Head Office” (“Oficina Principal de Amazon”), que suena a invento.

Dirección de correo electrónico del remitente: Ni siquiera tiene nada que ver con Amazon.

Línea de asunto: El estafador ha intentado poner aquí el nombre de la marca, lo que no es normal.

Apremio: Decir que hay un problema por el que tienes que actuar sin tardanza es una táctica para conseguir que hagas clic. Paradójicamente, los estafadores utilizan muchas veces alertas de fraude y estafa.

Texto del enlace: Dice “amazon.com”, pero no es ahí a donde te lleva.

Este intento de suplantación de identidad cuenta con la posibilidad real de que el destinatario tenga un pedido de Amazon pendiente de recibir. Por simple estadística, mucha gente va a estar esperando uno. Para que le salga a cuenta, al estafador le basta con que una única persona caiga en la trampa.

Sin embargo, para convertirte en blanco de la suplantación de marca o brand spoofing no hace falta que seas una empresa de la lista Fortune 500. Según expertos en seguridad, las marcas más pequeñas son vulnerables porque tienen menos probabilidad de tener configurados los protocolos de autenticación de emails adecuados.

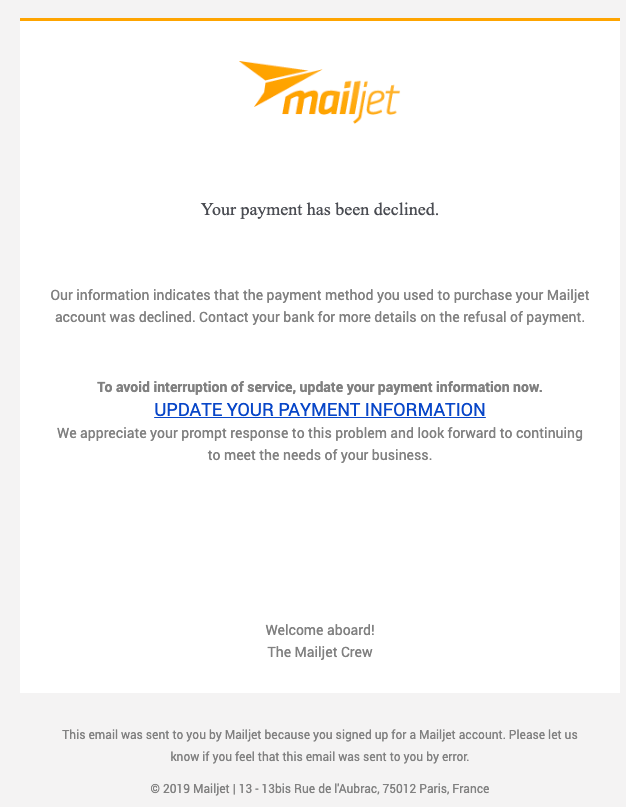

Tampoco nosotros nos libramos de los ataques y han intentado suplantar a Mailjet para engañar a nuestros clientes en varias ocasiones.

Como ves, lo que buscaban con este intento de phishing era que la gente les diese información de sus tarjetas de crédito. Tan pronto como lo detectamos, rápidamente tomamos medidas para alertar e informar a nuestros suscriptores sobre esta amenaza.

Cómo poner freno al email spoofing

También te traemos buenas noticias: Afortunadamente, hay formas de defenderse contra los agentes malintencionados que intentan fingir que son tu marca. Aquí tienes algunos de los consejos que te damos en la guía de seguridad del email de Mailgun:

1. Utiliza una autenticación de emails sólida

La autenticación de emails ayuda a los proveedores de servicios de email, como Gmail, Outlook o Apple Mail, a identificar los emails fraudulentos y decidir qué hacer con ellos.

Esto supone utilizar SPF (Sender Policy Framework) y configurar DKIM (DomainKeys Identified Mail). Pero la mejor manera de impedir la suplantación de email es utilizar DMARC(Domain-Based Message Authentication, Reporting and Conformance) con una política configurada para poner en cuarentena o rechazar directamente.

Si piensas empezar a usar Mailjet como tu nuevo ESP, tienes información sobre cómo configurar la autenticación en nuestro centro de ayuda.

Además, desde febrero de 2024, tanto Google como Yahoo han implementado nuevos requisitos para remitentes en cuanto a estos protocolos de autenticación, por lo que te interesa mantenerte al día y cumplir con los estándares de la industria.

2. Protege y actualiza tus credenciales SMTP y tus claves de API

Si un ciberdelincuente logra "crackear" tus contraseñas SMTP o acceder a tus claves de API, entonces ni siquiera la autenticación de emails podrá impedir la suplantación, ya que estaría enviando como remitente de tu propio dominio.

Proteger las credenciales SMTP y las claves de API tiene que ser una prioridad fundamental en la seguridad del email. Actualízalas con regularidad y nunca las reveles. Los usuarios de Mailjet pueden consultar cómo actualizar las claves de API aquí.

3. Utiliza autenticación multifactor

La autenticación multifactor te da una barrera de seguridad más. Si tus clientes inician sesión para acceder a sus cuentas o usar tu aplicación, la autenticación multifactor o en dos fases contribuye a mitigar el impacto de los emails de phishing.

De esta manera, incluso aunque un ciberdelincuente se haga con las credenciales de una cuenta aprovechando alguna vulnerabilidad o mediante ingeniería social, no podrá entrar en ella sin acceso al dispositivo móvil o bandeja de entrada de email del usuario.

Para proteger a tus empleados, puede ser una buena idea aplicar inicio de sesión único o lenguaje de marcado de aserción de seguridad (SAML) como solución de seguridad para toda la empresa.

4. Forma a los empleados y suscriptores sobre los riesgos

Muchas organizaciones tienen una formación anual en seguridad del email para todos los empleados. No obstante, también formar a tus clientes sobre la suplantación de email puede contribuir a protegerles a ellos y la reputación de tu marca.

Si hay determinada información que tu empresa nunca pida a través del email, asegúrate de que tus suscriptores lo sepan. Si te enteras de intentos de phishing que se hacen pasar por tu marca, avisa a los clientes al respecto.

Como dicen los expertos de seguridad de Mailgun, actuar adelantándote a los problemas compensa. Y si suplantan tu marca, debes convertir esto en una oportunidad de recuperar y consolidar la confianza de tus usuarios en tu marca.

“Lo último que quieres es que tu empresa sea nombrada en un email que parece legítimo, pero que pone al destinatario en una situación incómoda. Creo que eso es algo de lo que los remitentes suelen darse cuenta cuando ya es demasiado tarde. Y entonces tienen que dar marcha atrás. Por lo tanto, si has sido víctima de un ataque por suplantación de marca, sé transparente. La comunicación es clave. Explica a la gente lo que pasó y lo que estás haciendo para poner las cosas en orden y evitar que vuelva a suceder”.

Jonathan Torres, mánager del equipo de gestores de cuentas, Sinch Mailgun

Por qué puedes confiar en nosotros también en seguridad y cumplimiento de la normativa en los emails

Mailjet y Mailgun tenemos el compromiso de proporcionar a nuestros clientes la mejor seguridad disponible. También nos tomamos muy en serio la protección de datos personales, lo cual incluye una estricta observancia del RGPD. Por ello, contamos con certificación ISO y auditorías de seguridad SOC 2 Tipo II para ambas marcas.

¿La conclusión? Que puedes enviar desde nuestras plataformas con la tranquilidad de saber que actuamos para proteger tu privacidad y la de las personas que tienes en tu lista de contactos.

Te animamos a ver más información sobre por qué Mailjet es una solución de email segura y cómo protege tus datos.

Guía gratuita

Consejos expertos sobre la seguridad y el cumplimiento normativo del email

El equipo de Sinch Mailgun tiene todas las respuestas que necesitas para mejorar la seguridad del email. Esto incluye: configuración de autenticación de emails, cumplimiento del RGPD y formas de proteger a empleados y clientes frente al phishing. Consigue la “Guía de Mailgun sobre seguridad y el cumplimiento de la normativa en los emails” para saber más.